微软发现可用于控制发电厂启停的设备存在严重漏洞

(资料图片仅供参考)

(资料图片仅供参考)

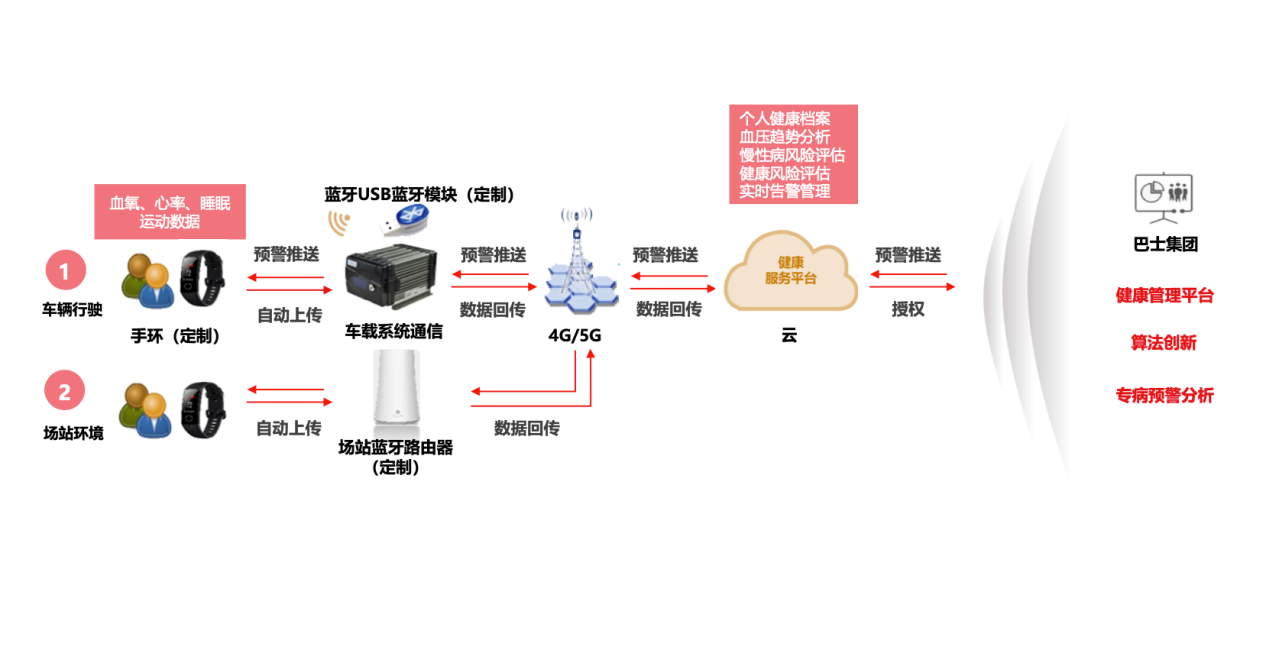

工业设备存在的一个问题是,除非某些设备出现故障,妨碍了生产或导致其他重大问题,否则很少会定期打上安全漏洞补丁。微软的网络安全团队在一种广泛使用的可编程逻辑控制器软件开发工具包中发现了多个安全漏洞,因此许多机器制造商和集成商将不得不想办法尽快部署相关补丁。

微软研究人员认为,他们在广泛使用的工业软件中发现的不是一个,而是多个高严重性安全漏洞,威胁者可能利用这些漏洞"关闭发电厂"。

微软威胁情报专家弗拉基米尔-托卡列夫(Vladimir Tokarev)在报告中详细描述了 CODESYS V3 软件开发工具包(SDK)中的 15 个漏洞,该工具包用于全球工业环境中的数百万个可编程逻辑控制器(PLC)。这些漏洞被追踪为 CVE-2022-47379 至 CVE-2022-47393,严重程度从 7.5 到 10(满分 10 分)不等。

暴露于互联网的 CODESYS 设备地图

500 多家此类设备制造商利用 CODESYS V3 SDK 对 1000 多种不同的 PLC 型号进行编程,并在从 CNC 和机器人技术到运动控制、数据中心的电力输送、医疗技术和安全系统,再到商业和住宅建筑的自动化等各种用例中开发定制的自动化应用程序。然而,微软的安全团队将工作重点主要放在针对 Wago 和施耐德电气设备的嵌入式代码上。

虽然这简化了工程师的工作,但使这一切成为可能的嵌入式代码却容易受到远程代码执行和拒绝服务攻击。虽然利用这 15 个漏洞需要攻击者进行身份验证,但这对那些想篡改工厂或能源基础设施工业运行的有动机的威胁者来说并不是什么障碍。

不起眼的 PLC 是工业和商业自动化的心脏和大脑

微软于 2022 年 9 月向 CODESYS 报告了这一发现,后者正在推出补丁来解决相关安全漏洞。系统管理员的当务之急是尽快升级到 CODESYS V3 v3.5.19.0,同时微软安全专家还建议断开 PLC、路由器和其他相关基础设施与互联网的连接,并对其进行分段,以降低攻击影响面。

此外,微软 365 Defender 团队还发布了一款开源软件工具,可以帮助工程师和管理员确定基础设施中哪些设备存在漏洞,或者是否已经被入侵。

- 活死人黎明观看顺序(活死人黎明 有第二部吗 在哪找)

- 办公、追剧、导航功能备受折叠屏用户青睐 京东818手机节购机享钜惠福利

- 日本玩家手游氪金报告:多数每月只氪不到30元

- 云鲸智能新一代扫拖机器人新品官宣,将于8月15日19:00正式发布

- The Trade Desk公布2023财年第二财季业绩

- 科大讯飞上半年营收78.4亿元,大模型商业价值开始显现

- 中一科技筹码连续3期集中

- 全聚德:上半年净利润2792万元 同比扭亏

- 汇源通信:2023年半年度净利润约1470万元 同比增加52.91%

- 《尘封大陆》游民评测6.5分:一艘沉入沙海的大船

- 深圳证监局公开喊话:富兴基金负责人,请来接受监管约谈

- 全聚德:上半年净利润2792万元 同比扭亏

- 大理古城浪漫夜色醉游人

- 加拿大山火已烧了几个月 仍有千余起森林大火燃烧

- 悦享美好 奔腾T90汽车运动会燃擎开战

- 王传福:中国新能源领军

- 玩家在《博德之门3》里撸狗 自家狗狗看到后吃醋了

- 北京同仁堂中医医院挂号预约(北京同仁堂中医医院挂号)

- IPSOS益普索品牌介绍(益普索市场调研公司)

- 300万英里高的海啸袭击"心碎"的恒星系统

- 滴滴金融多大年龄可以申请(滴滴金融)

- 机构研选 | 全面解读7月社融数据 降息降准或仍有空间

- 奶茶店创业市场定位(奶茶店市场定位怎么写)

- 《博德之门3》获M站官方认证:评分最高的PC游戏

- 苯二氮卓类的药物构效关系(苯二氮卓类的药物有哪些)

- 韩美将于8月下旬举行乙支自由护盾联合军演

- 坂口博信通关《最终幻想16》 称FF系列是不断发展的

- 中国电科院研发应用动态知识图谱软件

- 业绩快报:佳都科技2023年半年度净利润3.64亿 同比增长86.34%

- 浙江省第四届“小小书香大使”进入省级评选!快来看他们的风采

- 我不想走出舒适区,可以么?

- 总票房已超17000000000!

- 系列十年最大变革:苹果明年将推出“Watch X”手表

- SK电讯将向美国人工智能企业Anthropic追加投资1亿美元

- 大型跨国公司转向生成式人工智能来管理供应链

- 为年轻上班族加福利 风神皓瀚上市8.99万起售

- 中行广东开平支行原行长余振东:贪污40亿,美国却要求不许判死刑

- 什么是期货保证金制度?

- 【气象】满洲里未来三日天气预报

- soul直播间疑涉赌 用户称几个月时间输掉二十万

- 小米MIX Fold 3硬件配置用上龙鳞纤维:强度提升36倍

- 一加Ace 2 Pro带来三大震撼升级 搭载索尼IMX890主摄

- 世体:巴萨为内马尔回归作出过努力 内马尔请求外租一年未能实现

- 宁波亨润家具有限公司(关于宁波亨润家具有限公司简述)

- 大宗交易:城地香江成交817.05万元,折价11.72%(08-14)

- 雷军年度演讲前瞻 雷军:建议不要给年轻人太多的建议

- 返乡大学生当起“小猪倌”

- 抖音上线“进口超市” 进军自营跨境电商

- 35亿没赚够!《消失的她》再次延长上映

- 谷歌安全研究人员详细介绍了 Pixel 6 中的关键 2G 漏洞

- 武昌水陆社区:“邻里课堂”共享幸福密码,绘就美好生活“实景图”

- 《消失的她》密钥延期至9月21日 票房已突破35亿元

- 苹果M3 Ultra“超级芯片”最高可达32核CPU 性能提升

- 宫颈纳囊怎么治疗效果最好(宫颈纳囊怎么治疗)

- 青岛:租房提取住房公积金最高可达每月3000元

- 黄色预警!海口将出现强降雨和雷电天气

- 各地抓好秋粮生产 技术人员下沉一线为秋粮丰收到手保驾护航

- 达州达川区法院:组织全体聘用制书记员接受警示教育

- 科大讯飞:将于8月15日发布“讯飞星火认知大模型V2.0”

- “抖快红视”大战本地生活,谁是搅动市场的鲶鱼

- 金茂投资100亿元小公募状态更新为“已反馈”

- 激情与智慧同行献上60岁领导的生日之喜

- 联泰控股(00311.HK)8月28日举行董事局会议考虑及审议中期业绩

- 提升安全意识和自救能力 朝阳消防邀青少年消防站里过暑假

- 洪兴股份(001209)8月14日主力资金净买入69.88万元

- “8月精品人居购房节”圆满收官

- 销售佣金的比例一般是多少(销售佣金)

- QCY H3头戴式无线耳机8.17即将开售,带来沉浸式深夜降噪体验!

- 九部门:到2025年打造500个左右县域商业“领跑县”

- 张云强被查,全国被查医院书记院长达177位

- psp20006.60完美破解教程(psp2000完美破解)

- 多辆特斯拉Cybertruck电动皮卡现身得州工厂,即将量产交付

- 《博德之门3》在线峰值破87万!发行总监发文感谢玩家

- 红米Redmi K60至尊版预热:率先支持国产PPP北斗高精度定位

- 天眼新知|激发体育消费新活力 构建体育产业发展新格局

- 马克·扎克伯格取消与埃隆·马斯克笼斗

- 不用羡慕Win11用户!Win10也获得了新的Windows备份应用

- 各地抓好秋粮生产 技术人员下沉一线为秋粮丰收到手保驾护航

- 顽皮狗PS5新作消息汇总:科幻OR奇幻

- 宁德时代预计将发布快充新品:充电10分钟可行驶400公里

- 两弹一星的科学家故事(两弹一星的科学家有谁)

- 新车资讯:Arkonik把90年代的路虎卫士变成了不可思议的酷沙滩车

- 让法治化营商环境成为振兴发展最强引擎

- 黄日历2019黄道吉日(2019黄道吉日一览表)

- 郭明錤:AI/AIGC 已是明确的趋势 产业的变化将会创造新赢家与输家

- 高一男生打赏主播花掉39万 父母将直播平台起诉

- 8月起职工养老金将迎来重算补发,30年工龄的能补发多少钱?看看你符合条件吗?

- 建设世界级景区,金沙让“太阳神鸟”更闪耀|聚焦建设世界重要旅游目的地②

- 《崩坏星穹铁道》四星角色驭空光锥最佳搭配方案一览2023

- 山西:能源产业绿色转型迈上新台阶

- 小姐姐开腾势N7一个车位占双枪充电 特斯拉车主看懵了

- 电脑怎么提取图片中的文字(提取图片中的文字)

- 吉林白城入选全国社会信用体系建设示范区

- 细菌迅速适应 新型抗生素也失去效力

- 我在贬值世界当女首富后续怎么样

- 盛剑环境(603324)8月14日主力资金净卖出296.32万元

- 指标中台核心能力建设实践

- 美国宾夕法尼亚州房屋爆炸至少5人死亡

- 五福集齐截止时间_五福什么时候集2020图片

- 专访丨谭力:让电力系统与通信系统“双向受益”

新闻排行

精彩推荐

- 斗鱼发布Q2财报:付费体验升级刺激消费增长,广告及其他收入同比增长106.5%

- 办公、追剧、导航功能备受折叠屏用户青睐 京东818手机节购机享钜惠福利

- 科大讯飞上半年营收78.4亿元,大模型商业价值开始显现

- The Trade Desk公布2023财年第二财季业绩

- 云鲸智能新一代扫拖机器人新品官宣,将于8月15日19:00正式发布

- 不用羡慕Win11用户!Win10也获得了新的Windows备份应用

- 多辆特斯拉Cybertruck电动皮卡现身得州工厂,即将量产交付

- 马克·扎克伯格取消与埃隆·马斯克笼斗

- 宁德时代预计将发布快充新品:充电10分钟可行驶400公里

- 红米Redmi K60至尊版预热:率先支持国产PPP北斗高精度定位

超前放送

- 微软发现可用于控制发电厂启停的...

- “大空头”原型迈克尔·伯里二季...

- 哈登目标就是让76人不舒服:球队...

- 济南莱芜:区政府印发实施意见推...

- 巴龙集团票据持续逾期 青岛前首...

- 【机构调研记录】光大保德信基金...

- 买的番茄酱怎么调稠稀

- 宋朝良(关于宋朝良简述)

- 厦门二中集美校区(厦门二中怎么...

- 8月14日基金净值:易方达国防军...

- 2月26日特斯拉 Cybertruck 会发布吗

- latex表格制作(如何使用latex生...

- Redmi K60至尊版亮相:一体金属...

- 张颂文一纸声明背后发生了什么?...

- Redmi K60至尊版杀疯了!米粉:...

- 1688怎么开大额支付(1688怎么开...

- 急性脑梗死鉴别诊断(脑梗死鉴别...

- 聚焦智能制造 呈现澎湃力量(看...

- 小米MIX Fold 3折叠屏手机正式...

- 8家法院新增审判专门机构,统一...

- 直减300!华为MateBook D 14 ...

- 上海 高质量发展稳步推进

- 小米Book Pro 16英寸笔记本电脑大降价

- 限时特价!acer宏碁16英寸游戏本...

- 华硕10代i5笔记本仅4199元

- 限时特价!ASUS 华硕 天选 4...

- 再次书写新历史!22岁大满贯冠军...

- 小米平板6 Max持续预热,产品端...

- 固高科技今日登陆创业板 助力智...

- 【汽车整车】新能源汽车景气度跟...